Южные клубы давно перестали быть просто местом, где наливают коктейли и крутят треки. Это полноценная цифровая экосистема: кассы, бронирования, видеонаблюдение, CRM, Wi‑Fi для гостей, онлайн‑реклама, интеграции с агрегаторами. И как только бизнес накапливает данные и деньги в одной точке, туда приходит киберпреступник. Южные города — Краснодар, Ростов‑на‑Дону, Сочи, Новороссийск — развиваются быстрее, чем успевают перестраиваться подходы к защите, поэтому тема «Юг и кибербезопасность для клубной инфраструктуры» перестала быть абстрактной. Ниже — разбор типовых рисков, практических кейсов и того, как выстроить защиту, не превращая клуб в бункер и не разрывая бюджет.

Почему клубы на Юге стали удобной целью для атакующих

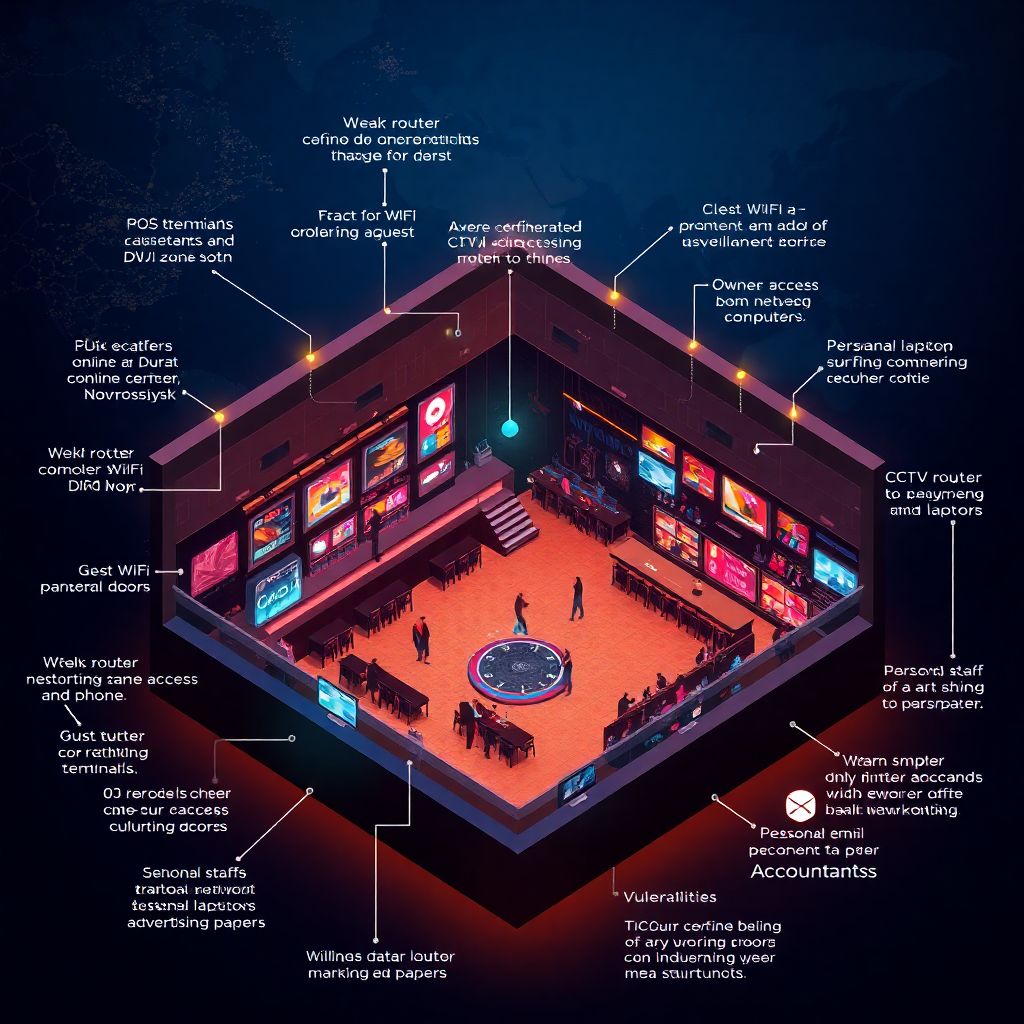

Клубная инфраструктура на юге России сильно цифровизировалась, а процессы безопасности при этом остались «по старинке». Пиковые доходы приходятся на сезон и выходные, когда администраторы озабочены заполняемостью залов, а не обновлением патчей на терминалах или настройкой резервного копирования. Для атакующего это идеальная среда: много точек входа, слабый контроль доступа и практически нулевая корреляция событий. (Диаграмма в воображении: «Клиент → Wi‑Fi → маршрутизатор → кассовый сервер → бухгалтерия → банк», где на каждом звене видна потенциальная уязвимость.) Плюс фактор человеческого ресурса: высокая текучка персонала, сезонные сотрудники, совместители — все это создаёт хаос в управлении учетными записями и паролями.

Практический пример: сочинский клуб среднего сегмента, где бухгалтер использовала личную почту для приемки отчетов от сменных администраторов. Через фишинговое письмо злоумышленники получили доступ к файлам с выгрузками по выручке и реквизитами поставщиков. Сама атака выглядела как «обычное письмо от банка», но позже по этим данным оформили фиктивные договоры и попытались вывести средства. Формальной утечки карт гостей не было, но репутационные риски оказались серьезными: слухи разошлись быстрее пресс‑релизов. Именно такие ситуации и подталкивают владельцев искать реальные услуги кибербезопасности для клубов, а не ограничиваться формальными галочками для проверяющих.

Клуб как система: какие элементы действительно надо защищать

Если рассматривать типичный южный клуб как схему, он выглядит не как один сервер в подсобке, а как сеть взаимосвязанных подсистем. (Текстовая диаграмма: «Гости и персонал → POS‑терминалы и онлайн‑кассы → учетная система и CRM → видеонаблюдение и контроль доступа → маркетинг и сторонние сервисы → удаленный доступ владельца и подрядчиков».) Каждое звено либо напрямую связано с деньгами, либо хранит чувствительные данные: от истории заказов VIP‑клиентов до логов доступа в склад с алкоголем. Ошибка — фокусироваться только на защите кассы, игнорируя, к примеру, Wi‑Fi для гостей или личные ноутбуки арт‑директоров, через которые часто заходят в корпоративные панели рекламы и аналитики.

Показательный кейс из Краснодара: ночной клуб с хорошей аппаратурой, но слабой сегментацией сети. Поставщик видеонаблюдения «для удобства» повесил камеры и регистратор в ту же подсеть, что и кассы с эквайрингом, а пароль от роутера был стандартным. В пиковую ночь через уязвимость в веб‑интерфейсе регистратора злоумышленник получил доступ к сети и начал перебирать порты. Его остановили только потому, что банк‑эквайер заметил аномальные попытки авторизации и временно заблокировал терминалы. Деньги не успели украсть, но клуб работал несколько часов «за наличку», теряя продажи, особенно среди туристов, привыкших платить картой. Так выглядит защита it инфраструктуры ночных клубов под ключ, если ей фактически никто не занимается: набор несогласованных решений вместо целостной модели.

Южная специфика: сезонность, турпоток и криминальный интерес

Кибербезопасность для коммерческой инфраструктуры юг россии имеет свою специфику. Высокий сезон притягивает не только туристов, но и мошенников: чем больше поток гостей и денег за короткий период, тем выше соблазн атаковать именно сейчас, когда у клуба минимальный ресурс на рефлексию и расследование. Летом у береговой линии Сочи и Геленджика одновременно работают десятки временных площадок, часть из которых поднимается буквально за пару недель. (Диаграмма: «Долгоживущие клубы» и «сезонные постройки», соединенные общими подрядчиками по POS, интернету и охране — единая экосистема, где компрометация одного объекта может затронуть другие.) Угроза в том, что временные решения в итоге живут по несколько лет, так и не проходя нормального аудита безопасности.

Реальный случай из Ростова‑на‑Дону: летняя веранда популярного клуба использовала тот же аккаунт облачной CRM, что и основная площадка. У сезонной точки был отдельный менеджер, который решил упростить себе жизнь и передал логин‑пароль промоутерам, чтобы те «сами ставили гостям метки в базе». Один промоутер ушел к конкурентам, прихватив доступы, а затем база клиентов «внезапно» всплыла в рекламных рассылках соседнего заведения с очень точным таргетингом по датам посещений и среднему чеку. Юридически доказать утечку не удалось, но факт потери эксклюзивности клиентской базы стал для владельца гораздо болезненнее потенциального штрафа.

Аутсорсинг ИБ против штатного специалиста: что реально работает для клубов

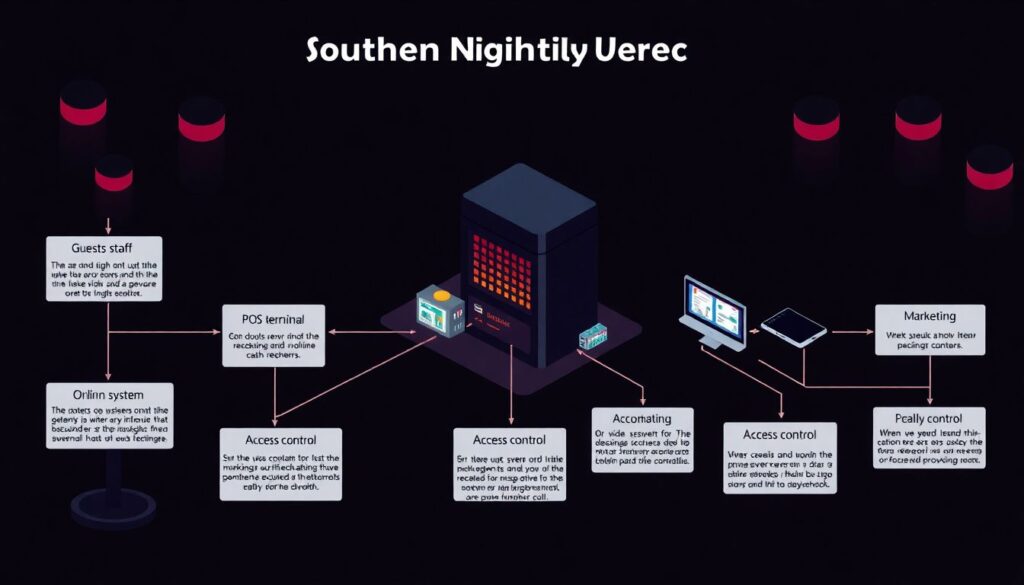

Большинство клубов юга не готовы держать в штате сильного специалиста по ИБ, который будет сидеть в офисе и каждый день заниматься только киберрисками. Бюджет не сходится, а задачи часто носят проектный характер: провести аудит, настроить мониторинг, обучить персонал. Здесь на сцену выходит аутсорсинг информационной безопасности для развлекательных заведений, который при грамотной организации напоминает подписку на экспертизу. (Диаграмма: «Клуб» в центре и вокруг него блоки «24/7 мониторинг», «реагирование на инциденты», «консалтинг», «обучение персонала», соединенные линиями «контракт SLA».) Владелец получает не одного «универсального солдата», а команду с разными компетенциями, которая включается по мере необходимости.

Практика показывает, что при годовом контракте на аутсорсинг стоимость сопоставима с зарплатой одного опытного администратора, но покрытие рисков шире. Пример: сеть баров в Новороссийске столкнулась с блокировкой сайта и мобильного приложения бронирования перед серией фестивалей. Владелец был уверен, что это «провайдер упал», и начал менять подрядчика связи. Аутсорсинговая команда за час нашла проблему: патч одного из плагинов CMS был пропущен, на сайт поставили скрипт‑перенаправление, и хостер, защищая остальных клиентов, ограничил доступ. Быстрое устранение уязвимости и общение с провайдером вернули ресурсы в строй за вечер, тогда как при одиночном администраторе клуб, скорее всего, тратил бы дни на выяснение причин и переподключение.

Внедрение систем защиты данных и «человек в контуре»

Внедрение систем защиты данных для клубной инфраструктуры часто начинают с покупки модных коробок: межсетевые экраны, анти‑DDoS, «умные» камеры. Но оборудование само по себе не спасает, если не настроены процессы и не учтен человеческий фактор. (Диаграмма: «Технологии» — «Процессы» — «Люди» как три пересекающихся круга; устойчивость возникает только в области пересечения, когда все три элемента согласованы.) Стоит разделить минимум три контура: фронт‑офис (кассы, официанты, хостес), бэк‑офис (бухгалтерия, аналитика, юристы) и подрядчики (диджеи, промо, охрана, интеграторы). Каждый из них нуждается в своей модели доступа и правилах обращения с данными, а не в универсальной инструкции «ничего не нажимать и никуда не заходить».

Кейс из одного краснодарского клуба премиум‑сегмента: владелец инвестировал в дорогой межсетевой экран и систему контроля доступа, но забыл про обучение персонала. Хостес, желая «быстро решить вопрос гостя», установила на рабочий компьютер неофициальный мессенджер для общения с VIP‑клиентом. Программа запросила доступ к файлам и буферу обмена, а затем начала отправлять на удаленный сервер скриншоты и документы. Сработала только базовая система обнаружения аномалий, настроенная подрядчиком, но часть внутренних документов уже ушла наружу. Этот инцидент наглядно показал: без регулярного обучения и понятных правил даже продвинутая защита превращается в дорогое украшение.

Юг России: переход от «реактивной» к «проактивной» защите

Сейчас многие клубы юга взаимодействуют с ИБ по принципу «вызываем, когда все уже горит». Но более зрелый подход предполагает, что кибербезопасность для коммерческой инфраструктуры юг россии строится так же планомерно, как и маркетинговая стратегия на сезон. (Воображаемая диаграмма зрелости: уровень 1 — «хаос и пожарное тушение», уровень 2 — «базовые политики и минимальный контроль», уровень 3 — «регулярный мониторинг и обучение», уровень 4 — «анализ угроз и постоянное улучшение».) Переход с уровня на уровень не требует мгновенных вложений, но требует дисциплины: регулярных проверок резервных копий, пересмотра прав доступа, анализа логов, проверки подрядчиков, которые получают доступ к системам клуба.

Хороший пример — крупный клуб в Сочи, который после болезненной утечки базы рассылок решил перестроить управление ИБ. За год они внедрили аудит доступа к CRM, двухфакторную аутентификацию для ключевых аккаунтов, регулярные тренинги для персонала и раз в квартал имитацию фишинговых рассылок, чтобы проверять внимательность сотрудников. Дополнительно подключили внешний SOC на базе аутсорсинговой компании, который отслеживает аномалии в ночное время, когда риски максимальны. В результате количество инцидентов не обнулилось — так не бывает, — но снизилось их влияние: попытки взлома отлавливаются на ранних стадиях, а бизнес‑процессы не останавливаются полностью даже при частичных сбоях.

Сравнение подходов: «сделать один раз и забыть» против постоянного цикла

Распространенная ошибка владельцев клубов — воспринимать услуги кибербезопасности для клубов как разовый проект перед проверкой или запуском новой точки. Такой подход выглядит привлекательно: пришли специалисты, настроили, отчитались, выдали папку с регламентами, и можно возвращаться к вечеринкам. На практике же среда меняется постоянно: обновляются ПО касс, выходят новые эксплойты для популярных маршрутизаторов, персонал меняется, а подрядчики добавляют новые интеграции с рекламными кабинетом или системами лояльности. (Диаграмма: круговой цикл «оценка рисков → внедрение мер → мониторинг → пересмотр и улучшение», и стрелка «разовый проект» обрывается на втором шаге.)

Кейс сравнения: два клуба в одном курортном городе. Первый ограничился разовой настройкой сети и базовыми паролями два года назад. Второй заключил договор на сопровождение и раз в полгода проводит мини‑аудиты. Когда в прошлом году появилась массовая уязвимость в оборудовании одного популярного производителя маршрутизаторов, второй клуб получил уведомление от подрядчика, провел обновления ночью и спокойно продолжил работу. Первый узнал о проблеме от злоумышленников: в разгар сезона гости начали жаловаться на перенаправление с сайта клуба на фишинговые страницы, а поисковые системы временно пометили домен как небезопасный. Восстановление доверия у аудитории заняло месяцы, а реальный ущерб оказался выше, чем стоимость многолетнего сопровождения.

Клубный бизнес на Юге переживает цифровой ростовой скачок, и вопрос уже не в том, нужна ли защита, а в том, насколько она интегрирована в повседневное управление. Там, где безопасность становится частью операционной рутины, а не экзотической услугой «по праздникам», киберриски перестают быть смертельной угрозой и превращаются в управляемый фактор, с которым можно и нужно работать системно.